Man-in-the-middle

Inhaltsverzeichnis

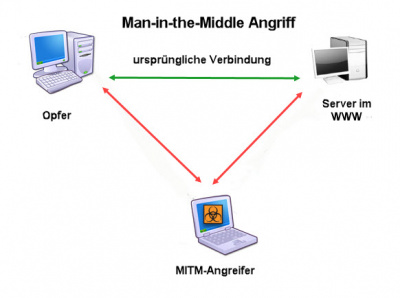

Man-in-the-middle Angriff

Bei einen Man-in-the-middle Angriff (MITM Angriff, auch Mittelmann-Angriff) hängt sich der Angreifer innerhalb eines Rechnernetzes zwischen zwei Kommunikationspartner und täuscht beiden Teilnehmern vor, der erwartete Partner zu sein. Die Kommunikation der beiden Teilnehmer kann so vom Angreifer belauscht und/oder manipuliert werden. Bei einen erfolgreichen Angriff können z.B. Passwörter oder sensible Daten erbeutet werden.

Der Hacker platziert also sich oder seine schädliche Software zwischen den beiden Opfern. Das kann z. B. zwischen einem Benutzer und einer Bank-Webseite oder zwischen einem Benutzer und seinem E-Mail-Konto der Fall sein. Genau aus diesem Grund ist ein MITM-Angriff vor allem für den Benutzer sehr schwer zu erkennen.

Varianten für MITM-Angriffe

Weit verbreitet ist die Variante, bei welcher der Angreifer einen WLAN-Router benutzt, um sich in die Kommunikation des Opfers einzuschalten. Dazu richtet der Angreifer entweder einen schädlichen Router ein, der sich als legitimer Router ausgibt oder er nutzt eine Sicherheitslücke in dem vorhandenen Router aus. Dazu konfiguriert der Angreifer sein drahtloses Gerät so, dass es wie ein WLAN-Hotspot funktioniert. Häufig wird dazu ein generischer unauffälliger Name vergeben. Verbindet sich der Benutzer nun mit dem manipulierten Router, kann der Angreifer alle gesendeten und empfangenen Daten abgreifen und oder manipulieren.

Eine weitere Variante ist als Man-in-the-Browser-Attacke bekannt. Es gibt verschiedene Methoden für den Angreifer, sein schädliches Programm, das innerhalb des Browsers läuft auf dem Opfer-Computer zu installieren. Das könnte z. B. ein manipuliertes Browser Add-On sein. Derlei Schadprogramme zeichnen unbemerkt vom Benutzer im Hintergrund Daten auf, die zwischen dem Browser und der Ziel-Webseite ausgetauscht werden. Auf diese Weise kann der Angreifer eine große Gruppe von Opfern angreifen, ohne in der Nähe der Opfercomputer sein zu müssen.

Wie kann ich mich vor MITM-Angriffen schützen?

- Router sollten immer mit der aktuellsten Firmware versehen sein.

- Router so konfigurieren, dass Daten nur verschlüsselt versendet werden, siehe WPA2.

- Browser müssen immer auf dem neuesten Stand sein.

- Beim Aufruf einer Webseite darauf achten, diese über eine sichere und verschlüsselte Verbindung HTTPS aufzurufen.

- Browser Add-On wie z. B. HTTPS Everywhere installieren.